- Tiempo de lectura: 7 minutos

- Problema: la convergencia de infraestructuras IT y OT está provocando un aumento en las vulnerabilidades de equipamiento industrial

- Observación: el incremento de ataques dirigidos a infraestructuras OT está creciendo de forma alarmante, a la par que también resulta alarmante el aumento en la cantidad de dispositivos OT vulnerables y accesibles desde internet

- Propuesta: los dispositivos OT nunca deberían conectarse de forma directa, es conveniente utilizar un dispositivo intermedio que aporte una capa de seguridad y soporte los ataques provenientes de la infraestructura IT sin afectar a la OT. Además, las redes de datos de las fábricas deberían de estar convenientemente segmentadas dado que muchos protocolos industriales operan bajo estándares TCP/IP, siendo fácilmente accesibles desde sistemas IT, y resultan muy vulnerables.

Ya son varios los artículos que he dedicado al tema de la ciberseguridad en este blog. Sin embargo, quiero retomar este tema para reflexionar sobre el impacto que provocan las IT sobre las OT cuando estas convergen. Se trata de algo muy común en los últimos años y que está demostrando ser una tendencia al alza. Pero no siempre se está haciendo bien. En este artículo veremos dos recomendaciones muy básicas, pero que pueden hacer la vida muy difícil a los hackers.

Los centros de producción de hoy en día están ya conectados a internet, por varios motivos. Por un lado, las oficinas técnicas o de administración necesitan disponer de una conexión a internet para su trabajo del día a día, que incluye entre otras cosas el envío y recepción de correo electrónico, navegación online, búsqueda de información en internet, y, por qué no, en ocasiones también descarga de documentos de todo tipo. Por otro lado, las máquinas encargadas de la producción están conectadas, cuanto menos, con la oficina técnica. Esto permite un control mucho más preciso y ágil de la situación productiva. Y además, en los últimos años, estamos viendo cómo las máquinas pueden estar incluso directamente conectadas a internet, bien sea para conectar diferentes plantas entre sí, para reportar incidencias a un servicio SAT externo, o para que el proveedor de la máquina pueda analizar su estado operativo y de proceso. Estas nuevas herramientas, fruto de una fusión de tecnologías que ya existían, están haciendo que sea cada vez más fina (o incluso desaparezca) la línea que separa las infraestructuras IT (tecnologías de la información) de las OT (tecnologías operacionales). Las primeras han sido tradicionalmente más utilizadas para realizar labores como por ejemplo gestión de información de clientes y proveedores, gestión de pagos, nóminas, gestión de activos, facturación, etc. Las segundas son el conjunto de dispositivos que hacen que una máquina/fábrica funcione, tradicionalmente se trata de aparatos que operan en tiempo real, o casi. Obtienen información de un conjunto de sensores (presencia, temperatura, presión, etc), toman una serie de decisiones en base a una lógica operacional, y realizan diferentes acciones a través de todo tipo de actuadores (motores, válvulas, resitsencias, etc).

Pero, ¿realmente pueden verse comprometidas las infraestructuras OT a causa de ataques orquestados a través de las infraestructuras IT? Fijémonos en un referente: las infraestructuras críticas de un país. La mayoría de paises desarrollados cuentan con un organismo gubernamental que gestiona la situación en lo relativo a la ciberseguridad de sus infraestructuras críticas, tales como agua, electricidad, comunicaciones, transporte, etc. En el caso de España, el Centro Nacional para la Protección de las Infraestructuras Críticas (CNPIC) lo tiene claro: el nivel actual de alerta es de RIESGO ALTO, estando en estos momentos establecido en un nivel 4 sobre 5 (coincidiendo, por cierto, con el Nivel de Alerta Antiterrorista). Incluso realizan simulacros de ataques para poder evaluar el estado de resiliencia de dichas infraestructuras.

El CERT de Seguridad e Industria, dependiente del Instituto Nacional de Ciberseguridad de España, insiste en estos temas. En un reciente artículo publicado en su web insiste sobre la necesidad de segmentar adecuadamente las redes de comunicaciones en los centros de producción, explicando la facilidad con la que una comunicación industrial de tipo ProfiNET puede quedar expuesta.

Un ataque bien organizado podría no solo alterar el comportamiento de una máquina o proceso, además podría ocultar este hecho a los operarios alterando los valores de lectura de determinados indicadores para que estos parezcan correctos. Por ejemplo, un ataque podría provocar el sobrecalentamiento peligroso de una caldera, haciendo que los operarios viesen en sus pantallas una lectura normal de la temperatura o presión de dicha caldera. Y este es tan solo un ejemplo inocente, no hace falta entrar a más detalle para que la imaginación del lector le permita suponer el enorme alcance que podrían llegar a tener estas amenazas. Un ejemplo menos inocente es el tristemente famoso Stuxnet, un malware diseñado para atacar a unos modelos muy concretos de máquinas y que, según algunos medios de información, fue orquestado por el gobierno de EEUU e Israel, logrando retrasar dos años el programa Iraní de enriquecimiento de uranio. Efectivamente, las centrales nucleares también operan mediante tecnologías OT que, esperemos, están bien segmentadas y protegidas (aunque es razonable tener ciertas dudas).

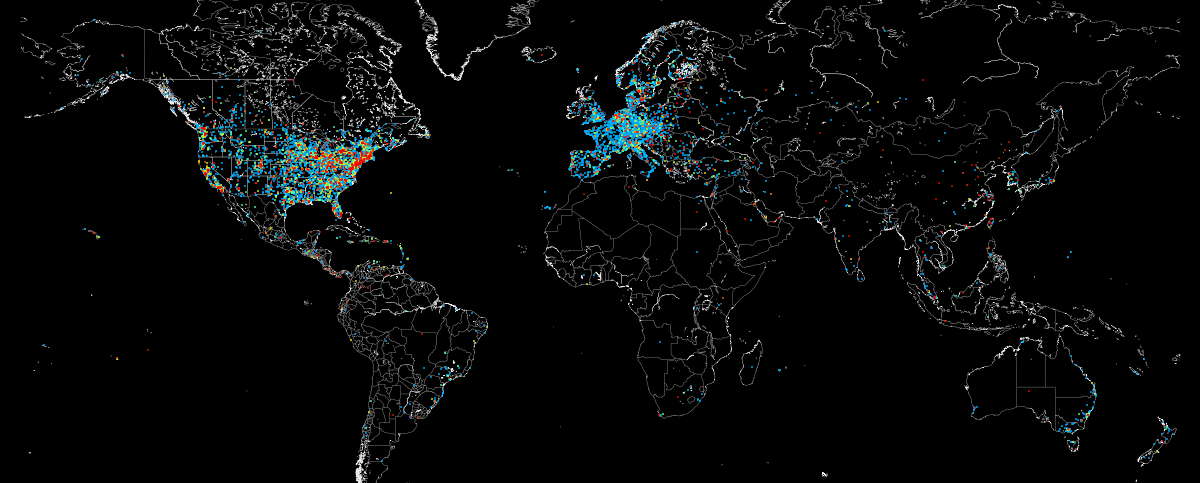

Volviendo a la industria «no crítica», resulta ciertamente alarmante la cantidad de elementos propios de una infraestructura OT que están accesibles desde internet. De hecho, existe una web especializada en hacer búsquedas de diversos sistemas ciberfísicos que estén accesibles vía internet, proveyendo incluso un mapa de los mismos. Merece la pena ver el mapa para ser consciente de lo preocupante que resulta este hecho.

¿Y cómo puede ser que todos esos sistemas estén en una situación tan vulnerable? ¿Son todos críticos? Por suerte no, en muchos casos se trata de elementos que pueden tener un cierto interés (como por ejemplo cámaras de tráfico) pero que no tienen capacidad de producir un daño físico, aunque sí que pueden servir de trampolín para un ataque mayor, tal y como vimos en el artículo sobre la caída masiva de servicios ocurrida en Octubre de 2016. Y esto lleva a una trampa muy peligrosa, la de la falsa sensación de seguridad o, en muchos casos, la creencia de que nadie tiene interés en acceder a nuestros sistemas. La primera pregunta que alguien poco entrenado en ciberseguridad suele hacerse es: «¿realmente a quién va a interesarle atacarnos a nosotros? Si total lo que hacemos es fabricar magdalentas». La realidad es muy puñetera. Resulta que existen infinidad de dispositivos industriales en el mercado, y a los hackers les encanta hacer pruebas contra todo lo que puedan. Qué mejor forma de aprender y entrenar, que atacando a una infraestructura vulnerable pero que, en el fondo, cuenta con unos dispositivos de control muy simliares a los que puede tener la instalación objetivo. Por eso hay que tener mucho cuidado. Toda infraestructura OT que esté conectada a IT es hoy en día susceptible de interés para estos grupos de hackers que actúan a través de internet, por muy básica que sea. Y al igual que las cámaras de tráfico hackeadas, nuestra fábrica podría verse envuelta en un ataque a gran escala por haber sido previamente hackeada (convirtiendo ciertos dispositivos en bots o zombis) y después utilizada para atacar a otro objetivo (colocándonos en una situación legal muy complicada).

Es por eso que un dispositivo OT no debería en ningún caso estar conectado de forma directa a internet, por muy tentador que resulte la sencillez técnica o la reduccion en costes que supone (muchos proveedores de PLCs comecializan tarjetas para conectar los mismos a través de redes GSM o GPRS). Además de diseñar y desplegar de forma correcta la red de datos de la fábrica, conviene utilizar siempre dispositivos intermedios que vigilen y protejan los puntos de convergencia de ambas infraestructuras IT y OT. Un dispositivo ciberfísico intermedio garantiza un nivel de seguridad muy superior, siempre que esté bien diseñado, bien instalado, y cuente con las medidas y/o certificaciones necesarias que acrediten su capacidad de evitar daños sobre la infraestructura OT en caso de tener que soportar un ataque proveniente desde la infraestructura IT.