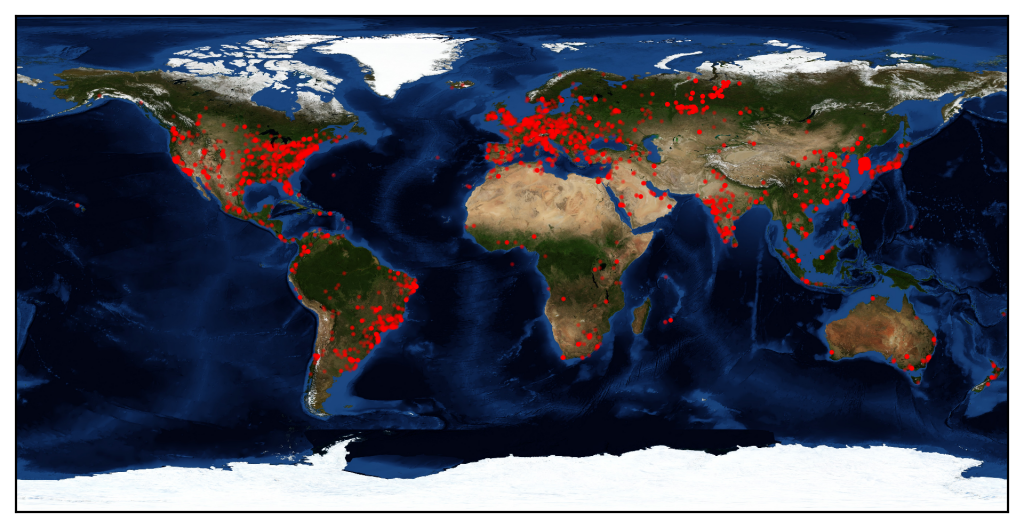

Hace pocos días, Hispasec, entre otros medios, informó sobre el exponencial incremento de tamaño que había mostrado la botnet HNS (Hide N’ Seek). Se estima que supera ya los 20.000 dispositivos conectados (más de 30.000 según Bitdefender). ¿Pero de dónde salen todos esos dispositivos? ¿Estamos realmente prestando la atención que requiere este tipo de cibercrimen?

Recordemos el artículo que escribí en octubre de 2017 en este mismo blog, titulado «El cibersoldado ya ha llegado, y duerme en tu casa«. En él, explicaba que cualquier dispositivo conectado a internet es una potencial víctima de una botnet. Puede ser a través de un engaño al sistema de actualización del firmware de tu smart TV, o explotando una vulnerabilidad del protocolo de actualización de hora de tu cámara IP. En cualquier caso, esos dispositivos pueden acabar formando parte de un ejército zombie, cibersoldados que quedan durmientes a la espera de las instrucciones de su legítimo dueño. Y ese ya no eres tú. Además, cabe esperar que alguien capaz de montar una botnet no tendrá la mejor de las intenciones, posiblemente tu pequeño cibersoldado se verá envuelto en un ataque a escala planetaria. Y, ni hoy, ni en el momento del ataque, te enterarás de lo sucedido.

Es cierto, quizá tú no vayas a verte afectado de forma directa por este suceso, ya que tu dispositivo zombie no está pensando en dañar tu red, ni secuestrar tus fotos privadas. De hecho, el aparato va a seguir funcionando con la máxima normalidad que sea posible, sin llamar la atención. Pero cuando llegue el día del gran ataque, tal vez caigan servicios como Netflix o PayPal (ya sucedió en octubre de 2016 a través de un ataque a Dyn, su proveedor de DNS), y entonces ya sí que empezará a afectarte. En ese momento, no podrás ver tu serie favorita, ni tampoco comprar el último gadget que te apetecía adquirir.

Pero, aun y todo, a pesar de las millonarias pérdidas económicas que puede suponer este tipo de ataque, no es lo realmente grave. Lo que de verdad deberíamos vigilar es la capacidad de estas botnets para lanzar ataques geopolíticos, atacar infraestructuras críticas, plantas industriales, etc. En un mundo cada vez más conectado, la mayoría de suministros vitales que recibimos (agua, electricidad, gas) son gestionados por dispositivos electrónicos que, en ocasiones, son bastante vulnerables. Parece estar llegando un momento en el que, al igual que los viejos rootkits para el envío de spam han vuelto con fuerza en forma de robo de cómputo para criptominado, este tipo de botnets podrían comenzar a marcarse objetivos similares a los que ya tuvo el anciano Stuxnet; centrifugadoras de uranio.